Noticias recientes en diferentes informes, tanto de industria como de autoridades policiales, reportan que la “extorsión con datos” o denominada “ransomware” se ha convertido en uno de los riesgos y amenazas de mayor relevancia para la seguridad global, no sólo por su versatilidad y capacidad de acción, sino por su expansión e impactos financieros y de reputación a nivel organizacional (Interpol, 2020). En este contexto, esta amenaza digital se configura como un punto de reflexión relevante para los ejecutivos de seguridad y los directivos de las empresas modernas.

Cuando una empresa es afectada por este tipo de extorsión digital, se presenta inmediatamente la pregunta clave: ¿pagamos o no pagamos? Una pregunta que genera, tanto en el sector público como en el privado, tensiones de diferentes magnitudes e implicaciones que levantan “dedos acusadores”, buscan “señalamientos internos”, revelan “detractores de la inversión en seguridad”, y un sin número de sensaciones que cumplen con el propósito del adversario: generar confusión, confrontación y juego de responsabilidades, que le permitan mayor tiempo de acción y posicionamiento frente al momento, para conseguir su fin último, motivar el pago.

Cuando la organización en sus niveles ejecutivos se informa de la materialización de un ransomware buscará explicaciones posiblemente técnicas en primer lugar, luego detallar qué tipo de información es la que está comprometida, cómo afecta esto la operación y finalmente las implicaciones jurídicas que esto conlleva, si la información está sujeta a una protección particular. Con estos datos básicos, los ejecutivos llaman a todos los involucrados para tratar de establecer una vista general de lo que ha pasado y definir una postura base para actuar en consecuencia.

La extorsión con datos es una modalidad de cibercrimen que está apalancada desde el engaño, la curiosidad y las motivaciones humanas que conectan con un patrón de comportamiento que está fundado en las mismas necesidades y relaciones entre los individuos. En este sentido, al identificar aquello que puede ser de interés, y enlazarlo con la dinámica del contexto actual, los adversarios logran mimetizar sus acciones en un tejido social concreto con el fin de abordar a sus posibles víctimas sin que ellas lo noten.

Si adicionalmente a lo anterior, se advierte una baja higiene informática, o ahora en la actualidad, ciberhigiene, que tiene las personas en el contexto digital, la confianza ingenua en los medios y tecnologías disponibles, y el aumento de productos y servicios digitales que se despliegan con limitadas medidas de seguridad y control, los agresores tienen un caldo de cultivo enriquecido y generosos para movilizarse en diferentes sentidos y vectores para lograr sus acciones y planes con poco margen de acción por parte de los afectados.

En consecuencia, este breve documento busca plantear reflexiones alrededor de la realidad del ransomware, con el fin de brindar espacios para pensar sobre cómo abordar este reto, qué margen de acción se puede lograr y sobremanera, cómo encontrar algunos patrones que adviertan sobre el avance de este tipo de amenazas en la organización.

Secuestro de datos. Más allá de un problema de tecnología

El secuestro en general es uno de los delitos más reprochados y sancionados por la sociedad en los diferentes instrumentos jurídicos de un país democrático. El secuestro priva al ser humano de uno de sus derechos básicos como lo es la libertad y así mismo lo expone al deterioro de su bienestar en diferentes facetas, con afectaciones en múltiples dimensiones de su acción en la sociedad.

El secuestro de datos, no cuenta con una lectura tan amplia y difundida en la sociedad sobre lo que esto significa tanto para las personas como para las empresas en el contexto digital. Este ejercicio, igualmente censurable, que priva a la persona o a las organizaciones de uno de sus activos más importantes como son los datos y la información representa en la actualidad una afrenta directa que pone en peligro los derechos y prerrogativas de las empresas y los seres humanos en su libre actuación en la dinámica social. El secuestro de datos, y su posterior extorsión por parte de terceros, configura una figura delictiva que en su momento deberá ser abordada por diferentes jurisdicciones y acciones legislativas para ser incorporada en los ordenamientos jurídicos nacionales e internacionales (Al-rimy, Aizaini & Zainudeen, 2018).

Cuando la organización se enfrenta al reto de un secuestro de datos, son pocas las maniobras jurídicas que puede activar para tratar de contener posibles efectos adversos en su contra. Por un lado, puede acudir a una póliza de seguros cibernético, que de acuerdo con sus alcances y exclusiones podrá apoyar a la empresa para manejar este momento. Por otro lado, puede lanzarse a negociar con el agresor que ha capturado los datos, con la claridad de que, aun teniendo la forma de restaurar la información, es probable que no pueda hacerlo, o finalmente informar a la autoridad competente para utilizar diferentes estrategias que le permitan encontrar al agresor, desactivar el mecanismo de cifrado, usar los canales diplomáticos si son del caso y así, ajustarse a los cánones establecidos por la constitución y la ley.

El ransomware saca de la zona de confort a los profesionales de seguridad de la información, a los abogados corporativos y a los ejecutivos de primer nivel, habida cuenta que si la información o los datos comprometidos están sujetos a condiciones particulares de protección y debido cuidado, deberán establecer con claridad la manera de responder por la situación a los diferentes grupos de interés afectados. En consecuencia, la organización estará sujeta a un fuego cruzado donde será evaluada frente a sus prácticas de seguridad, privacidad y control, y cómo estas se han venido desarrollando y aplicando, y por otro lado, las tensiones jurídicas, con sus respectivas sanciones (generalmente económicas), que pueden terminar impactando la reputación en su sector de negocio.

Hablar del secuestro y la extorsión con datos, es una temática que va más allá del fenómeno tecnológico que la materializa. Es habilitar una vista sistémica de la problemática que conecta las prácticas de seguridad, las relaciones empresariales, los marcos jurídicos, los aseguradores, las vulnerabilidades tecnológicos y sobremanera, los comportamientos humanos (Sittig & Singh, 2016).

Materialización del ransomware. Dos lados una misma ecuación

Las acciones que se siguen luego de un secuestro, que generalmente tiene algún tipo de motivación (no siempre económica), llevan a un contacto directo o indirecto con los grupos de interés de la víctima, con el fin de iniciar un juego de emociones y tensiones que buscan doblegar la voluntad de la parte afectada. Para ello, las pruebas de supervivencia, las llamadas amenazantes y las manifestaciones visibles que generan incertidumbre (fotos, símbolos, o pertenencias), son piezas fundamentales para crear la necesidad y las acciones necesarias que lleven al cumplimiento del objetivo del agresor.

En el mundo digital, el ransomware tiene al menos dos vistas en la actualidad. Secuestro de información o datos (generalmente relevantes) por los cuales hay que pagar un rescate (y de no hacerlo se procederá a su destrucción o desaparición), o acceso a información sensible o comprometedora, que podrá ser expuesta (con posible afectación de la reputación), sino hay un pago al delincuente digital (Baykara & Sekin, 2018). En ambos casos, los delincuentes buscarán relevar pruebas a sus víctimas de que la acción es real y seria, sin perjuicio de motivar decisiones ágiles al respecto, para lo cual incluyen cuentas regresivas visibles o mensajes de voz modificados para intimidar a las empresas o las personas y medios de contacto basados en cuentas de correo anónimas o descartables.

Al evaluar la materialización de un evento como el ransomaware habrá que mirar los dos lados de la ecuación: a la empresa (o la persona), así como al atacante. Por el lado de la persona o la empresa el análisis puede incluir, entre otros aspectos:

· Nivel de aseguramiento de las prácticas de seguridad y control

· Nivel de afinamiento y uso de las tecnologías de seguridad y control disponibles.

· Pruebas y lecciones aprendidas de la evaluación y seguimiento a los planes de recuperación y continuidad de negocio

· Análisis de comportamientos de navegación y uso de internet

· Nivel de desarrollo de cultura de seguridad de la información (incluida la ciberhigiene personal)

· Análisis prospectivos de riesgos latentes y emergentes en el contexto de las operaciones y estrategias de la empresa

· Definición del apetito al riesgo empresarial (o personal) (Herrera Silva, Barona López, Valdivieso Caraguay & Hernández-Álvarez, 2019).

Cualquier deficiencia o resultado que no corresponda a lo esperado en cada uno de estos elementos previamente mencionados, será asociado con una limitada capacidad de gestión tanto de la organización como de la persona frente al debido cuidado que deben tener en la protección de la información o los datos que tienen a cargo o de su propiedad, lo que en últimas se traduce en una posible acción negligente que podría ser comprobada vía ejercicios de auditoría o verificación independiente.

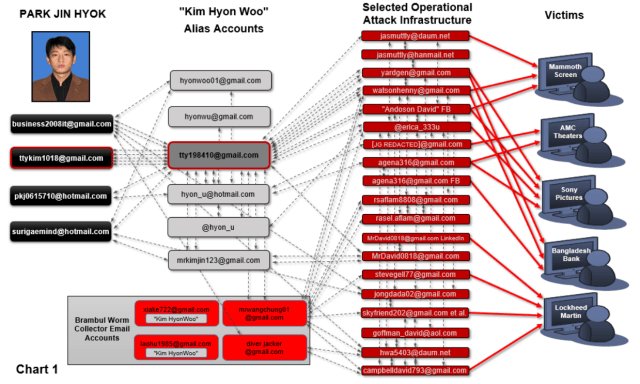

Ahora desde la perspectiva del agresor, el análisis puede incluir entre otros aspectos los siguientes:

· Nivel de especialización y habilidad para desarrollar inteligencia

· Motivaciones específicas que llevan a la acción

· Uso de herramientas conocidas o especializadas

· Conexiones con otros grupos criminales

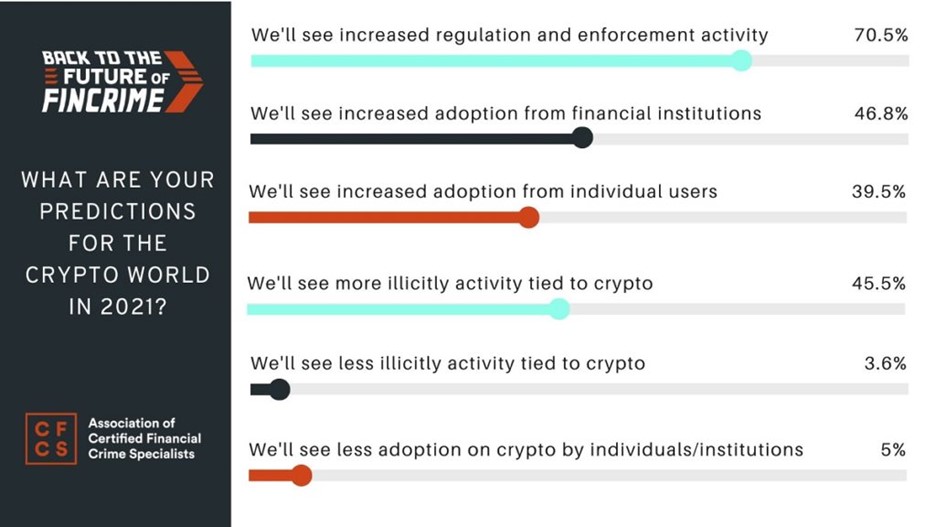

· Pagos basados en criptomonedas, o monetizaciones de otras formas

· Patrones de actuación previos

· Antecedentes disponibles a nivel nacional o internacional (Cano, 2020).

Cualquier información que se cuente basado en el listado anterior, ofrecerá orientaciones y pistas para seguir el rastro del atacante. Cada uno de ellos ayudará a darle forma al rompecabezas que implica conectar las diferentes acciones del agresor, con el fin de encontrar patrones consistentes que den luces para reconstruir su acción criminal y así, lograr en el mejor de los casos su ubicación y captura. Esto no siempre se logra y por lo tanto, cuanta más información confiable y relevante se pueda obtener, mejores mapas se podrán delinear sobre un territorio siempre incierto que plantea el adversario (El-Kosairy & Azer, 2018).

Acciones frente al secuestro y extorsión con datos. Algunas ideas convencionales y no convencionales

Cuando una organización sufre de la materialización de un ransomware, debe considerar las dos partes de la ecuación y no sólo concentrarse en el dolor que esto genera al interior, con las consecuencias naturales que esto trae desde el punto de responsabilidades individuales y colectivas.

En este sentido, se plantean algunas acciones convencionales que las empresas o personas aplican cuando se ha concretado el secuestro y la extorsión con datos, lo cual implica consecuencias que ponen en riesgo la reputación de la empresa.

· Contratar o buscar servicios especializados para restaurar los datos que se han comprometido. Este tipo de servicios generalmente son costosos e implican usos de herramientas particulares que tratan de encontrar patrones y establecer vías alternas para tener acceso a los datos, lo que no siempre se logra.

· Contactar a los proveedores de herramientas de seguridad y control, o sus contactos para establecer alternativas que permitan encontrar maneras de recuperar la información o parte de ella. Esta acción, generalmente suele generar logros discretos comoquiera que existen centros de investigación asociados que pueden dar luces al respecto.

· Usar los respaldos de información con los que cuenta la empresa o la persona, los cuales generalmente no responden a una práctica sistemática y validada. Esta estrategia suele funcionar de forma parcial dado que la actualización de la información respaldada define el nivel alcance y maniobra que la organización o la persona puede tener. El uso de esta información como forma de recuperación podrá generar deficiencias y diferencias al ser usada.

· Pagar al agresor en los términos y condiciones que este indique para poder recuperar la información que se ha comprometido. Cuando se toma esta opción las organizaciones y empresas saben que estarán pagando un soborno, lo cual es abiertamente ilegal, y por otro lado, que siempre podrán recuperar toda la información y tendrán la duda permanente, si el agresor no ha hecho copias adicionales con las cuales pueda negociar en otro momento.

Otra manera de actuar frente a la materialización del ransomware, es incorporar estrategias no convencionales que generen mayor incertidumbre en la ecuación de riesgos del atacante. Esto es, que lo lleve a actuaciones erráticas que habiliten mejores posibilidades para su identificación y seguimiento. Esto se traduce, en comprender con claridad las perspectivas y expectativas del agresor para jugar de forma diferente en el mismo campo que el adversario propone. Lo anterior se traduce en:

· Atribución – Mostrar con datos concretos y comunicaciones creíbles que han logrado identificar patrones que permiten establecer la identidad de la persona o grupo que ha intervenido en el secuestro.

· Evidencias – Detallar e ilustrar cómo los mecanismos de seguridad y control cuentan con evidencias de los patrones del agresor, lo cual establece una línea de acción concreta para identificar a los posibles atacantes.

· Represalias – Crear un ambiente y entorno basado en los dos temas anteriores, para anunciar acciones legales y seguimientos a nivel local e internacional que pueden terminar en la captura y judicialización de los adversarios.

· Apetito al riesgo – Detallar con hechos y datos cómo la organización está preparada para asumir el evento, con lo cual los impactos que se pueden tener no son los esperados por el agresor y por lo tanto, su capacidad de presión y negociación se pueden limitar (Saydjari, 2018).

Cualquiera de las acciones convencionales que se tome tendrá como resultado mantener el status quo de incertidumbre que propone el adversario, lo que generalmente le dará la ventaja para mantener el control de la situación. Adicionalmente este tipo de acciones estarán ajustadas al ordenamiento legal (con excepción del pago de la extorsión) lo que le dará tranquilidad a los ejecutivos en sus marcos de cumplimiento y reporte a los entes de control.

Tomar acciones no convencionales, es hacer una apuesta arriesgada que puede tener o no resultados positivos. Es un ejercicio de inteligencia y contrainteligencia para movilizar los esfuerzos de la organización en un terreno donde no está acostumbrada a jugar, para lo cual deberá tener serenidad y estar dispuesta a correr riesgos para movilizar al atacante de su trinchera y motivar acciones que le permitan ver movimientos que el agresor no tenía previstos y que lo obliguen a salirse del guión que había planeado frente a sus víctimas. Es claro que para navegar en este tipo de actuación deberá contar con acompañamiento y asesoría para cometer el menor número de errores (Jiménez, 2019).

Reflexiones finales

El ransomware es una modalidad de crimen organizado que es fruto de la transformación digital de la criminalidad desde hace más de 10 o 15 años, cuando se iniciaba con el tema de las botnets, herramientas de acceso remoto y los caballos de troya. Poder tener control de un equipo sin que la víctima se dé cuenta, es uno de las expresiones y motivaciones más relevantes que experimentan los atacantes para concretar acciones delictivas basadas en el posible anonimato o “irrastreabilidad” que esto puede llevar (Kardile, 2017).

Los supuestos actuales de la criminalidad digital como son

a) el máximo anonimato, con la mínima evidencia,

b) la máxima ambigüedad jurídica con el mínimo conocimiento tecnológico disponible y

c) la máxima efectividad de su acciones, con el mínimo esfuerzo

establecen una economía del cibercrimen que habilitan el desarrollo de capacidades técnicas, sociales y de inteligencia lo suficientemente sofisticadas, para aumentar el nivel de incierto en las personas, las organizaciones y los países, y así motivar acciones ilegales lucrativas que pueden pasar por debajo de los radares de las autoridades oficiales (Interpol, 2020).

El ransomware es una expresión convergente del aprovechamiento por parte del “lado oscuro de la fuerza” de las tecnologías disruptivas, de la sensibilidad y comprensión de las nuevas apuestas de las organizaciones en el contexto digital, y sobremanera de la masificación y multiplicación de los productos y servicios basados en tecnología, que las personas y organizaciones pueden usar para cambiar la manera de hacerlas cosas, particularmente hacerlas de forma más ágil y sencilla.

El aumento de la conectividad y la mayor superficie digital disponible en la dinámica social, fruto de una creciente densidad digital y convergencia tecnológica, hace que los flujos de datos e información, se conviertan en activos fundamentales tanto para los individuos como las empresas (Do, Martini & Choo, 2018). En este contexto, los datos y la información representan y definen la identidad y la presencia de los seres humanos en esta nueva realidad, lo cual manifiesta y revela una lectura extendida de derechos y deberes que se deben entender y asumir para armonizar las relaciones de las personas ahora conectadas y digitalmente aumentadas en una sociedad tecnológicamente modificada (Bechmann, 2019).

En consecuencia, el secuestro y extorsión de datos establece una agresión digital de especial relevancia para la dinámica social actual, dado que lo que está en juego va más allá de la acción tecnológica que esto lleva, esto es, comprometer y afectar derechos de personas y empresas que pueden tener implicaciones a nivel político, económico, social, tecnológico y hasta ecológico, si lo que se compromete, está asociado con una infraestructura crítica de una nación (Pankov, 2020).

Por tanto, cuando una persona u organización es víctima de un ransomware deberá pensar muy bien sus estrategias de acción, para establecer con cabeza fría y visión holística, el camino a seguir para limitar tanto como se pueda los efectos adversos de esta condición, y analizar si quiere o no, entrar al tablero del juego incierto del agresor, para desde allí, formular estrategias que lleven al adversario a acciones no previstas y así lograr una mejor posición de negociación, sin ningún tipo de garantías ni reglas claras que seguir.

Referencias

Al-rimy, B., Aizaini, M. & Zainudeen, S. (2018). Ransomware threat success factors, taxonomy, and countermeasures: A survey and research directions. Computers & Security. 74, 144-166. Doi: 10.1016/j.cose.2018.01.001

Baykara, M. & Sekin, B. (2018). A novel approach to ransomware: Designing a safe zone system. 2018 6th International Symposium on Digital Forensic and Security (ISDFS), Antalya. 1-5. Doi: 10.1109/ISDFS.2018.8355317

Bechmann, A. (2019). Data as humans: Representation, Accountability, and Equality in Big data. En Jorgensen, R. F. (editor) (2019) Human rights in the age of platforms. Cambridge, MA. USA: MIT Press. 73-94.

Cano, J. (2020). Modelo SOCIA. Una reflexión conceptual y práctica desde la perspectiva del adversario. Actas X Congreso Iberoamericano de Seguridad Informática 2020. Universidad Politécnica de Madrid – Universidad del Rosario. Enero. Doi: 10.12804/si9789587844337.09

Do, Q., Martini, B. & Choo, R. (2018). Cyber-Physical Systems Information Gathering: A Smart Home Case Study. Computer Networks. 138. 1-12. doi: 10.1016/j.comnet.2018.03.024

El-Kosairy, A. & Azer, M. A. (2018). Intrusion and ransomware detection system. 2018 1st International Conference on Computer Applications & Information Security (ICCAIS), Riyadh. 1-7, Doi: 10.1109/CAIS.2018.8471688

Herrera Silva, J. A.; Barona López, L. I.; Valdivieso Caraguay, A. L. & Hernández-Álvarez, M. (2019). A Survey on Situational Awareness of Ransomware Attacks—Detection and Prevention Parameters. Remote Sens. 11(10). 1-20. Doi: 10.3390/rs11101168

Interpol (2020). Cybercrimen: Covid-19 Impact. August. De: https://www.interpol.int/es/content/download/15526/file/COVID-19%20Cybercrime%20Analysis%20Report-%20August%202020.pdf

Jiménez, F. (2019). Manual de inteligencia y contrainteligencia. Tercera edición. Sevilla, España: CISDE.

Kardile, A. (2017). Crypto ransomware analysis and detection using process monitor. Master Thesis. University of Texas, Arlington. De: http://hdl.handle.net/10106/27184

Pankov, N. (2020). Lazarus experimenta con un nuevo ransomware. Kaspersky Latam. De: https://latam.kaspersky.com/blog/lazarus-vhd-ransomware/19773

Saydjari, O. (2018). Engineering trustworthy systems: get cybersecurity design right the first time. New York, USA.: McGraw Hill

Sittig, D. F., & Singh, H. (2016). A Socio-Technical Approach to Preventing, Mitigating, and Recovering from Ransomware Attacks. Applied clinical informatics, 7(2), 624–632. Doi: 10.4338/ACI-2016-04-SOA-0064